Actualmente existen multitud de amenazas a las que estamos sujetos sencillamente por estar conectados a internet. Estas amenazas pasan desde las campañas más generalistas a ataques muy dirigidos en los que nuestra compañía puede verse afectada.

Esto puede parecer algo “lógico” pero no es trivial, ya que el conocer y sobretodo comprender cómo funcionan estas amenazas es algo imprescindible para poder asegurar los activos de nuestra compañía. Esto nos permitirá no solo ser conscientes de las alertas que nuestras herramientas de seguridad puedan generar sino también poder ser proactivos para mejorar el proceso de detección y mitigación de estas amenazas, que en muchas ocasiones pueden pasar inadvertidas por estos sistemas de seguridad.

En este contexto, muchas organizaciones ven en lo que se llame el cyber threat hunting o “caza de amenazas” la evolución natural de las capacidades que un Centro de Operaciones de Seguridad (SOC) tiene que tener. No se trata únicamente de monitorizar alertas que se puedan generar en nuestras herramientas de eventos e información de seguridad (SIEM, por sus siglas en inglés) sino intentar cazar y analizar amenazas que hayan pasado desapercibidas por nuestros sistemas e implementar los controles necesarios para su posterior detección.

De hecho, uno de los principales objetivos de las personas o grupos encargados de realizar este proceso de hunting debería ser mejorar la detección automatizada mediante la creación de prototipos de nuevas formas de detección de actividades maliciosas y luego convertirlos en automatizaciones efectivas, las cuales podrán ser monitorizadas por el SOC a posteriori.

Hay una serie de factores a considerar cuando se juzga la capacidad de hunting de una organización:

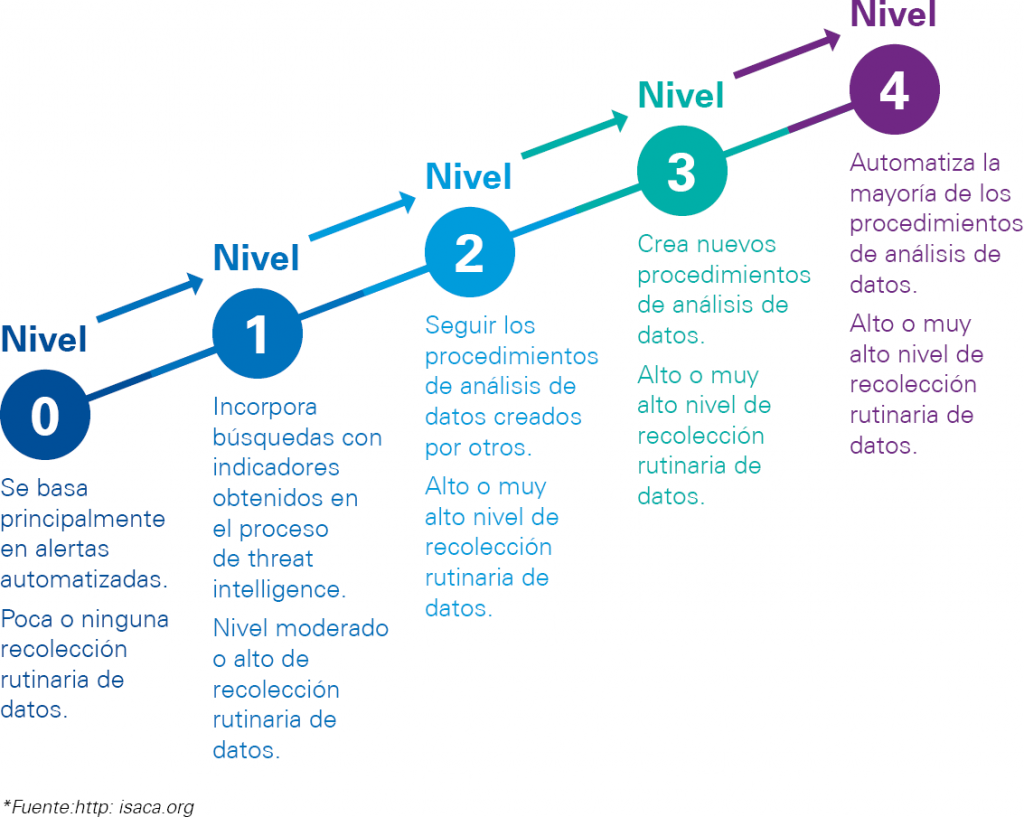

Dependiendo de estos factores podremos hablar de un nivel de madurez u otro, que puede ir desde el nivel 1 al 4 de la siguiente tabla y dependerá de los factores comentados anteriormente:

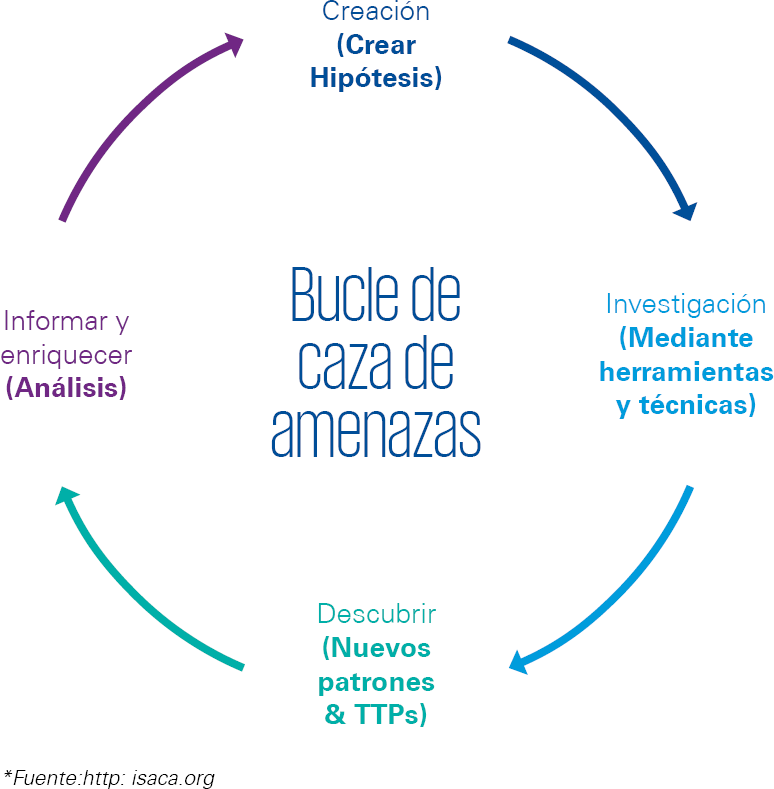

Como hemos comentado, la visión del hunter debería ir más allá de la búsqueda inicial de indicadores de compromiso o IOCs (que son evidencias que nos pueden servir para detectar un compromiso en nuestros sistemas). Debería entender en profundidad cómo funcionan las diferentes amenazas con el fin de poder desarrollar una hipótesis que le sirva para poder realizar una investigación dentro de la infraestructura con el fin de poder obtener tácticas, técnicas y procedimientos o TTPs que los atacantes usan para comprometer los sistemas de una organización. Esto le permitiría detectar nuevas amenazas que hayan podido pasar desapercibidas con el fin de analizarlas y poder ayudar en la automatización de su detección:

En defintiva, depender únicamente de las alertas generadas por las diferentes soluciones de seguridad implementadas es algo básico que cualquier organización debería poder realizar con el fin de garantizar un nivel mínimo de seguridad de sus activos, teniendo siempre presente que este proceso únicamente garantiza una seguridad parcial, ya que existen multitud de amenazas que pueden pasar desapercibidas a estas soluciones de seguridad.

Ello, sumado al constante cambio del panorama de amenazas, hace que sea cada vez más necesario ser proactivo en la caza de estas amenazas y para ello poder contar con un buen servicio de Threat Intelligence que nos permita obtener información de una manera ágil, la cual usaremos para crear hipótesis que nos puedan servir en el proceso de Threat Hunting. Ello complementará la cadencia que puede existir si nos basamos solo en el uso de soluciones de seguridad.

Deja un comentario