Su objetivo es claro. Este reglamento de Resiliencia Operativa Digital (DORA) fue concebido para mejorar la resiliencia digital y operativa del sistema financiero de la Unión Europea. Es así como se ha creado un marco regulador integral que armoniza el actual mosaico de normativas financieras relacionadas con las tecnologías de la información y la comunicación (TIC). Pero ¿quién se encuentra dentro de su ámbito de aplicación? DORA abarca 21 categorías de entidades financieras (EF) y proveedores terceros de TIC (PT TIC), por lo que los proveedores de tecnología quedan bajo supervisión financiera directa.

Y los plazos son ajustados: será de aplicación a partir de enero de 2025. Y es que ya se ha ultimado el primer lote de RTS (normas técnicas de regulación) que desarrollan el Reglamento, y el segundo se ultimará en julio de 2024. Así, DORA está compuesta por cinco capítulos clave: Estrategia & Gobierno (atribuciones órgano de dirección, capacitación, etc.); la gestión de riesgos de TIC; la gestión, clasificación y notificación de incidentes relacionados con las TIC; pruebas de resiliencia operativa digital la gestión del riesgo de terceros.

Sin embargo, aunque DORA pueda suponer una novedad, lo cierto es que, a día de hoy, las entidades ya deberían cumplir con sus especificaciones, puesto que esta se basa en normas y especificaciones de las TIC ya existentes. De hecho, DORA incide en buena parte en los requerimientos establecidos en las Guías de la EBA (European Banking Authority) en materia de TIC y Outsourcing, añadiendo nuevos requisitos o reforzando los ya existentes.

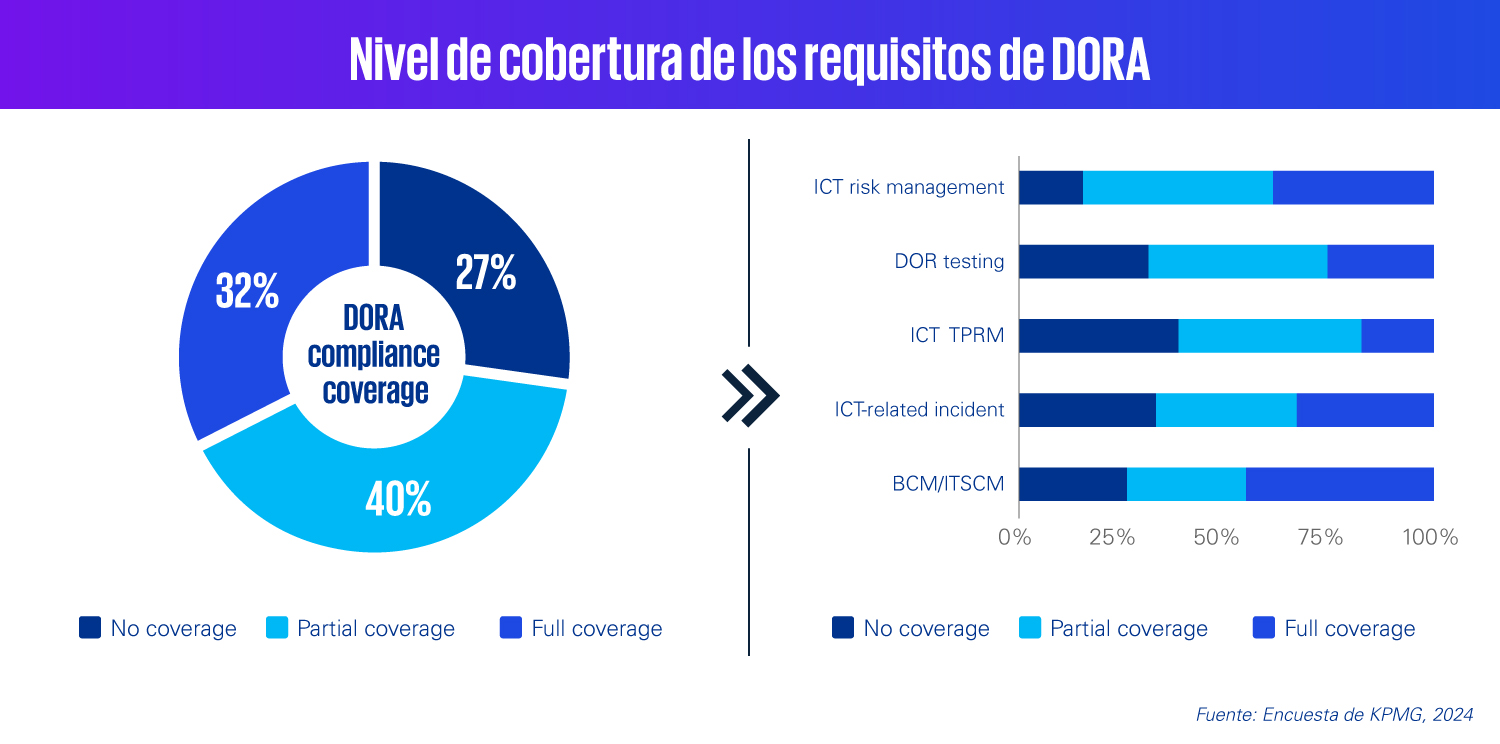

Sin embargo, de acuerdo con un análisis GAP realizado recientemente por KPMG (aquel que evalúa las diferencias entre el desempeño real y el desempeño esperado), los resultados sugieren que incluso las entidades financieras reguladas no cumplen aún muchos de sus requisitos. En el sector financiero de la UE, sólo un tercio (32%) de las entidades encuestadas cumple todos sus requisitos, el 40% los cumple parcialmente y el resto no los cumple en absoluto. Parece que aún queda mucho camino por recorrer para que algunas entidades amplíen sus programas de cumplimiento.

Este mismo análisis GAP indica también que es necesario actuar en todos los componentes clave de DORA, aunque con variaciones. Debido a la normativa vigente en materia de TIC, las entidades suelen alcanzar un nivel de cumplimiento comparativamente elevado de los requisitos de DORA en el ámbito de la gestión de riesgos de las TIC, incluida la gestión de la continuidad de la actividad (GCA)/gestión de la continuidad de los servicios informáticos (GCSI). Sin embargo, el área de GRE de las TIC, que abarca los vínculos con los proveedores externos de servicios de TIC, sigue exigiendo una atención y una acción considerables.

Así las cosas, aunque muchos de los requisitos de DORA no son ninguna novedad para las entidades financieras supervisadas por el BCE, sí es cierto que, con frecuencia, conllevan un mayor nivel de rigor. Un examen más detallado de los componentes clave pone de relieve una serie de ámbitos especialmente problemáticos:

En primer lugar, los requisitos reglamentarios existentes hasta el momento para la gestión de los riesgos de las TIC son, en general, menos exigentes que los contemplados en DORA. Y los actuales marcos de gestión de riesgos de las TIC, así como las capacidades de supervisión para el aprendizaje y la evolución continuos de muchas entidades financieras son inadecuados para cumplir con la nueva normativa. Es por ello que las entidades financieras deben basarse en la cobertura regulatoria existente de los requisitos de DORA, estableciendo un enfoque integral para la gestión de riesgos que abarque todas las funciones y activos de las TIC.

Por otro lado, los métodos de prueba que emplean hoy las entidades financieras no abordan con la precisión necesaria los escenarios de amenazas ni las pruebas avanzadas de herramientas, sistemas y procesos de las TIC, que tienen como punto de partida las pruebas de penetración basadas en amenazas que prevé DORA. Ante ello, las entidades financieras deben establecer un enfoque de pruebas global, continuo y basado en amenazas para todos sus activos de las TIC y aplicar las lecciones aprendidas.

A ello se añade que las prácticas actuales del sector financiero en materia de GRE de las TIC no cumplen con los estrictos requisitos de DORA en muchos aspectos. Entre los puntos débiles más comunes figuran la gestión de contratos, la supervisión integral de la GRE, el mantenimiento del registro de información y la gestión de la concentración de riesgos. Es por ello que, con el objetivo de garantizar la adherencia de las entidades financieras a DORA, estas deben implantar una función específica para la gestión de los riesgos de terceros dentro de sus marcos de gestión de riesgos de las TIC, respaldada por contratos normalizados y un registro de información habilitado por herramientas.

Teniendo en cuenta las características actuales, muy pocas entidades financieras pueden clasificar exhaustivamente los incidentes relacionados con las TIC y, en la mayoría de los casos, los marcos de notificación son también insuficientes para cumplir con los requerimientos exigidos por DORA. Ante la llegada de esta, las entidades financieras deben desarrollar un marco integrado y metódico para la clasificación de incidentes, con interfaces para la inteligencia sobre amenazas y la notificación de incidentes.

El último de los retos ante la llegada de DORA tiene que ver con uno de los nuevos requisitos que exige la Ley: segregar los sistemas de copia de seguridad de los sistemas de origen, establecer la seguridad de los sistemas de copia de seguridad y comprobar periódicamente la integridad de los datos recuperados. Un requisito para el que las entidades financieras pueden aprovechar las medidas existentes para crear sistemas de copia de seguridad seguros y segregados, respaldados por herramientas de mantenimiento de registros y conceptos de comprobación exhaustivos.

Con el objetivo de garantizar el cumplimiento y, sobre todo, promover una ventaja competitiva en las entidades financieras, la mayoría de ellas han optado por la anticipación y ya han comenzado a planificar y aplicar las medidas necesarias. Y quienes aún no lo hayan hecho, deberán abordarlo de inmediato.

Y, en ese ejercicio de diseñar una hoja de ruta para la implantación de DORA también se deben tener en cuenta las normas técnicas de regulación (RTS) que desarrollan de una forma exhaustiva determinados aspectos del Reglamento. Porque las entidades financieras se enfrentan al reto de que la versión final del segundo lote de estas normas no se publicará hasta el 17 de julio de 2024, lo que les deja sólo seis meses para una aplicación acelerada antes de la entrada en vigor de DORA el próximo 17 de enero de 2025.

Se trata de un plazo muy ajustado para todas las entidades financieras reguladas. Las entidades más pequeñas y menos sofisticadas son las que normalmente tendrán que hacer frente a una mayor carga de trabajo, y las reducciones formales del ámbito de aplicación se limitarán a las empresas de tamaño muy reducido. Las más grandes, con funciones de cumplimiento más sólidas y experiencia en la supervisión directa del BCE, parten con más ventaja, pero también tendrán que superar una mayor complejidad.

Por todo ello, en el marco de mejores prácticas, es recomendable la creación de una función de resiliencia central e interdisciplinar para la gestión de riesgos de las TIC dentro de la segunda línea de defensa de las entidades financieras. Esto ayudará a las entidades a coordinarse con otras funciones de segunda línea en las áreas de seguridad de la información, GCA y GCSI de las TIC, a integrar la gestión del riesgo de las TIC en los marcos de riesgo de toda la entidad, a garantizar la cooperación entre la primera y la segunda línea de defensa, y a hacer un uso óptimo de los datos y herramientas de todo el grupo.

DORA proporciona una base legislativa directa para la labor de gestión de riesgos de las TIC que el BCE viene realizando desde hace varios años en el marco de sus actividades de supervisión. Además, establece un marco de supervisión para los proveedores terceros esenciales de servicios de TIC (PTES). Aunque el BCE no será directamente responsable, contribuirá a los nuevos Equipos Conjuntos de Evaluación (ECE) encargados de las inspecciones in situ en los PTEC. Otra nueva tarea es la ejecución de pruebas de penetración basadas en amenazas. Estas nuevas tareas impulsadas por la tecnología requieren una actualización de las metodologías y los conjuntos de herramientas existentes.

Las entidades financieras, ya sean supervisadas por el BCE o por las Autoridades Nacionales Competentes (ANC), deben seguir atentamente los planes de los supervisores si quieren prepararse de manera eficaz para la supervisión del cumplimiento de DORA. También deben ser conscientes de que las OSI centradas en las TIC y la cibernética se basarán en DORA a partir de enero de 2025.

En conclusión, las entidades financieras y otros players del sector financiero afectados por la norma no deberían albergar ninguna duda sobre el rigor de los requisitos de DORA, la necesidad de introducir mejoras significativas en los marcos actuales y los niveles probables de escrutinio por parte de los supervisores —incluido un papel ampliado del BCE— dentro de unos meses.

Artículo basado en una publicación de Elvira Veinmeier, senior manager, KPMG ECB Office. KPMG in Germany

Deja un comentario