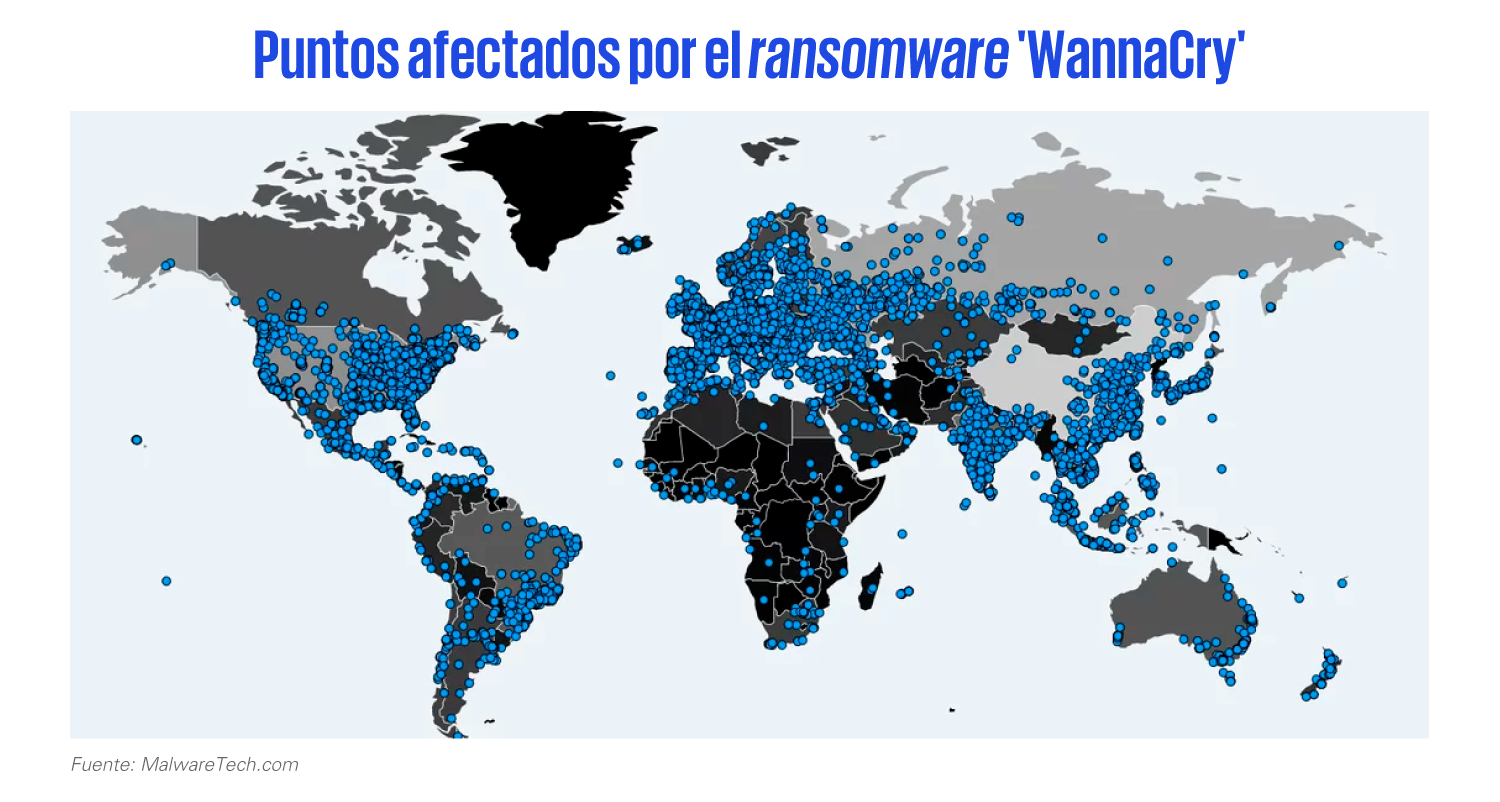

La ciberseguridad se sitúa como una de las principales preocupaciones a nivel global, tal y como muestra el informe Global Risk Report 2025 del World Economic Forum (WEF), que sitúa el ciberespionaje y la guerra cibernética entre los mayores riesgos para los próximos años, aumentando tanto en frecuencia y gravedad como en complejidad y preocupación general. Las tensiones geopolíticas, la rápida expansión de nuevas tecnologías e interconexión entre dispositivos, la necesidad de formación y concienciación por parte de la población y la escasez de talento técnico dan lugar a esta ‘tormenta perfecta’, que ha hecho aumentar los ciberataques en número y en gravedad. De hecho, en 2024 los ataques ransomware crecieron un 40% y los delitos de robo de identidad y fraude un 15%, según el Informe Anual de Cibercrimen de la Oficina Europea de Policía (Europol).

Una realidad que también se traslada, como no puede ser de otra forma, al ámbito empresarial: los primeros ejecutivos españoles sitúan la ciberseguridad como uno de los tres principales riesgos para su crecimiento, tal y como desvela la última edición del informe KPMG CEO Outlook. “La ciberseguridad lleva estando años entre las principales preocupaciones de las compañías, aunque estamos asistiendo a una mayor complejidad y gravedad de este riesgo, sobre todo ante la dificultad para predecir estos ataques, ya que constantemente surgen nuevas formas y métodos para llevarlos a cabo. No obstante, las empresas están respondiendo con una mayor implicación y responsabilidad, y la ciberseguridad está en la agenda de los primeros ejecutivos españoles”, explica Marc Martínez, socio responsable de Technology Risk y Ciberseguridad de KPMG en España. Y es que este mayor compromiso en torno a la ciberseguridad no solo ayuda a fomentar una cultura empresarial más resiliente en este ámbito, sino que también fortalece la confianza entre los distintos grupos de interés.