Borrar datos electrónicos tiene diferentes finalidades dentro de la empresa: maximizar espacio, reducir el coste de almacenaje o, simplemente, ayudarnos a encontrar información con mayor agilidad. Pero a nivel regulatorio o contractual, puede incluso ser también un requerimiento, por ejemplo, cuando un Acuerdo de Confidencialidad nos exige borrar información al cumplirse un periodo acordado.

Sin embargo, el borrado de datos también puede ser malicioso cuando se convierte en un acto deliberado para ralentizar una investigación interna o incluso ocultar la comisión de una irregularidad o delito.

Recordemos el controvertido caso de Watergate de principios de la década de los 70, investigación que acabó con la dimisión del entonces presidente norteamericano, Richard Nixon.

Los investigadores descubrieron que Nixon tenía en sus oficinas un sistema de grabación que capturaba las conversaciones que se mantenían en la famosa Oval Office. Las cintas revelaron asuntos de gran controversia, no solo por su contenido, sino por haber encontrado en alguna de ellas lapsos temporales sin explicación.

La secretaria personal de Nixon, Rose Mary Woods, afirmó borrar accidentalmente una de las cintas de grabación al empujar el botón equivocado en su reproductor, dando lugar a un lapso temporal de hasta 18 minutos. Algo muy poco probable según las fotos del montaje publicadas por la prensa y el posterior análisis forense que determinó que no fue un accidente, y que la cinta habría sido borrada varias veces en segmentos intercalados.

Afortunadamente, desde la década de los 70 hasta hoy se han producido grandes avances en tecnología forense. Y la propia digitalización de la empresa nos permite rescatar información que parecía dada por perdida.

Podríamos definir el borrado de datos como la acción por la cual los archivos de un dispositivo dejan de estar a la vista, y, por tanto, se vuelven inaccesibles.

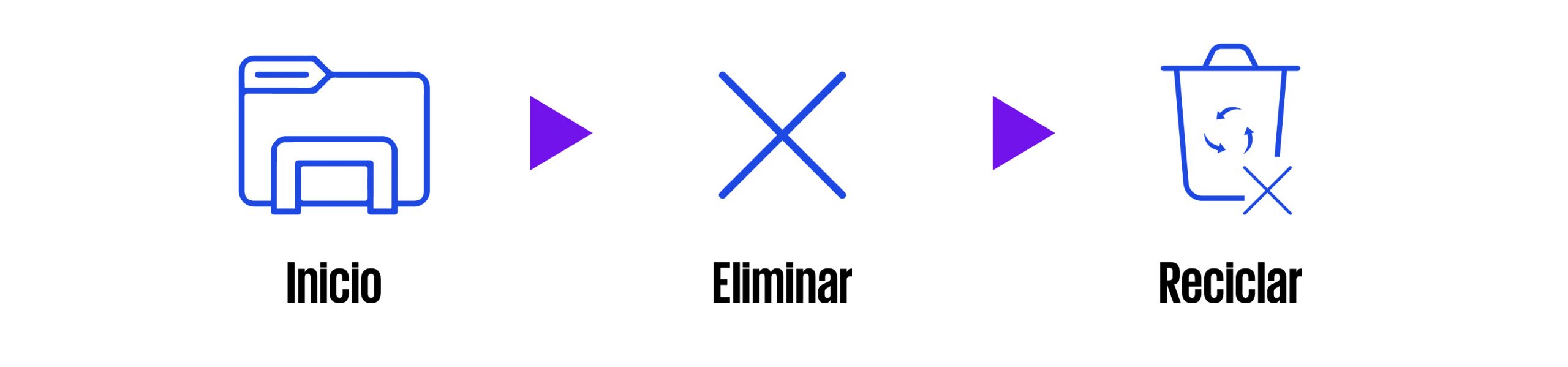

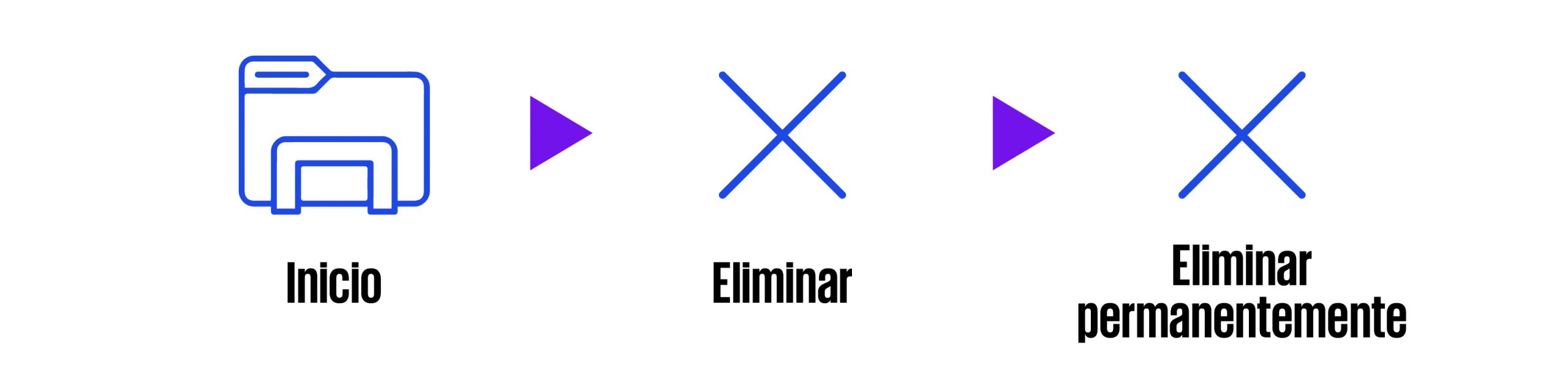

Con esta definición ya podemos intuir que muchos borrados son realmente recuperables. Y esto se debe a que existen varias formas de borrar datos. Por ejemplo:

Parece obvio, pero antes de empezar a recuperar los datos mediante procesos complicados que requieren tiempo, esfuerzo y dinero, lo ideal sería comprobar si hay copias de seguridad.

Los métodos más conocidos para replicar la información son:

Si no se ha establecido ningún plan de respaldos, el último recurso es la recuperación de datos, y estos son algunos de los factores más importantes a la hora de determinar la recuperabilidad de los datos borrados:

Dependiendo de las características de cada dispositivo, de su sistema operativo y de cómo funciona el sistema de grabación/borrado de los datos, encontraremos un escenario más o menos favorable en cuanto a la recuperación de los datos borrados. Centrémonos, en este caso, en los dispositivos más comunes en equipos portátiles u ordenadores sobremesa: el disco duro mecánico o Hard Disk Drive (`HDD´), y la unidad de estado sólido o Solid State Drive (`SSD´).

En el HDD la lectura y escritura de la información se realiza mediante unos cabezales que flotan sobre el plato giratorio y, cuanto más rápido gira el plato, mayores prestaciones ofrece el dispositivo. Recibe y ejecuta las instrucciones del ordenador y, mediante un firmware interno, se comunica con su hardware (componentes internos) y con el sistema restante, por ejemplo, con el sistema de archivos, que es la parte que se encarga de llevar un registro de los sectores que se pueden utilizar para la escritura de datos y su posición exacta. Por tanto, el sistema de archivos conoce la posición exacta de los sectores que almacenan información y también la posición de los sectores que no almacenan datos, así como su disponibilidad.

El SSD escribe los datos en pages (cada page tiene un tamaño de 2KB, 4KB, 8KB, o más) que forman blocks (puede haber entre 128 y 256 pages por block). Una de las desventajas del SSD es que no borra los datos por pages, sino que solo puede borrar por blocks enteros. Además, tiene que borrar primero los bloques de la información antigua (marcada como borrada) y luego proceder con la escritura de la información nueva. Esto conlleva que el SSD sea lento a la hora de escribir información nueva si ya hay datos escritos.

Para contrarrestar esta limitación, entra en juego un proceso interno de mantenimiento del SSD, llamado Garbage Collection.

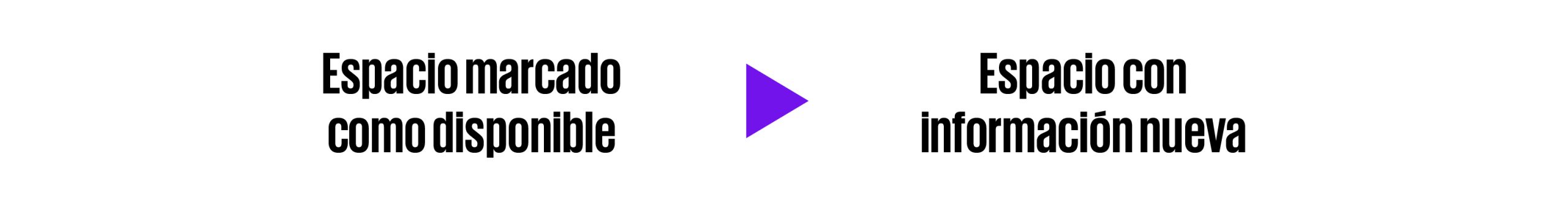

Anteriormente hemos mencionado el proceso interno del SSD, llamado Garbage Collection, que consiste en la búsqueda continua de blocks que contienen pages con datos innecesarios (como pueden ser los datos borrados) y los elimina de forma permanente, para que haya siempre blocks disponibles para la escritura de datos nuevos. Esto sucede porque no es posible escribir datos nuevos sobre datos existentes (aunque estén marcados como borrados), si no que antes hay que “vaciar” ese espacio. Entonces, para escribir datos nuevos sobre datos borrados (espacio marcado como disponible), los blocks pasan por 3 estados:

Como podéis ver, si queremos volver atrás (al fichero borrado) una vez marcado el espacio como disponible, no es posible porque o se ha borrado de manera permanente (aunque no se hayan escrito datos nuevos) o se ha borrado de manera permanente y además ha sido sobrescrito con información nueva.

A diferencia del SSD, cuando el usuario borra la información de un HDD, no se borran de manera definitiva, sino que se borran los punteros que indican dónde debería estar la información, marcando así la información para sobreescribirla cuando se necesita espacio en el disco duro. Para escribir datos nuevos en un espacio marcado como disponible, pasa por 2 estados:

Esto significa que, si se han borrado los datos todavía son accesibles siempre y cuando no hayan sido sobrescritos con información nueva.

Otro factor muy importante es la actividad del usuario posterior al borrado. Por ejemplo, la cantidad de datos que se descargan o copian en el equipo después del borrado de la información. De ello depende la recuperabilidad de los datos, ya que puede haber más o menos sobreescritura. La información nueva se escribe en el espacio del dispositivo que el sistema operativo ha marcado como libre y, por tanto, va a «pisar» la información borrada. Así que podemos definir la sobreescritura como el proceso de reemplazar información antigua con información nueva.

El grado de sobreescritura determinará diferentes niveles recuperabilidad: Desde una recuperación total que mantenga la perfecta integridad de los datos, pues han sido poco o nulamente sobrescritos, hasta una recuperación errática que apenas conserve trazas de la existencia de documentos.

Para explicar los pasos de un proceso de recuperación de datos, vamos a simular un caso de fuga de información:

Un empleado está en proceso de cambiarse de trabajo. Ha realizado la entrevista con una empresa de la competencia y ha decidido aceptar la oferta. Pero, antes de entregar la carta de renuncia, pensó que le vendría bien llevarse datos de la empresa. Accedió a datos de la empresa que nada tienen que ver con su cargo y ha ido acumulando información en su ordenador.

Un día antes de dar el aviso a la empresa, se conectó a su cuenta de Gmail y subió los archivos a Google Drive. Obviamente, para no dejar rastro del acceso no autorizado a datos de la empresa, borró los datos del ordenador (los eliminó y vació la papelera). Como se trata de un ordenador de empresa, lo entregó en su último día.

El CEO de la empresa averiguó que su ahora extrabajador se había ido a la competencia, y tiene sospechas de una posible fuga de información. En este caso, la compañía debería contactar con expertos para que inicien un proceso de recuperación de datos que pasaría por las siguientes fases:

En definitiva, el borrado de datos bien o mal intencionado puede prevenirse con medidas técnicas y diferentes niveles. La regla del backup 3-2-1 que consiste en: 3 copias de los datos (1 original y 2 copias), 2 tipos diferentes de almacenamiento, 1 copia almacenada fuera del lugar del trabajo (cloud) continúa siendo la más eficaz y efectiva.

Si no disponemos de sistemas que protejan la información frente a este tipo de situaciones, debemos recordar que el éxito de una recuperación es multifactorial. Recordemos que la actividad de borrado no se debe considerar como un callejón sin salida para una investigación, al contrario, podría aportarnos mejores pistas.

Deja un comentario